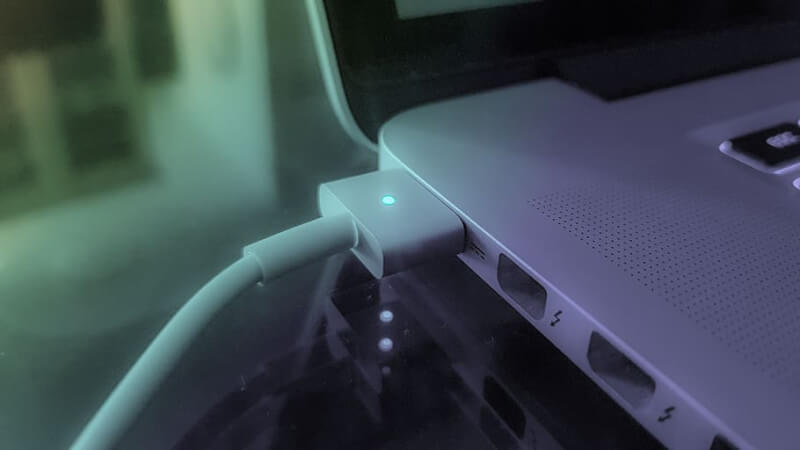

Alvorlig sikkerhedsfejl: Thunderbolt er pivåbne

Henover weekenden delte Eindhoven University of Technology forsker Björn Ruytenberg detaljer om en ny angrebsmetode kaldet "Thunderspy." Angrebet bruger Thunderbolt-porte til at få adgang til computerens data. Det påvirker enheder, der kører Windows eller Linux fremstillet før 2019, samt nogle enheder, der er lavet på senere tidspunkter. Thunderbolt porten findes på millioner af computere verden over, hvilket efterlader et stort antal enheder sårbare over for et angreb. Thunderspy angrebsstil kræver fysisk adgang til en pc, men kan udføres på få minutter med de rigtige værktøjer.

Thunderspy-angrebsmetoden virker også selvom en pc er låst, og selvom den har harddiskkryptering. I mange tilfælde kræver denne angrebsstil åbning af dele af en bærbar computer med en skruetrækker.

Thunderbolt porten er tidligere blevet brugt som en metode til hackerangreb. Nogle vil måske kunne huske Thunderclap-sårbarheden, der blev afsløret sidste år, som gjorde det muligt for hackere at få adgang til folks data ved at tilslutte en malicious enhed til en Thunderbolt port.

For at afhjælpe det og andre Thunderbolt-relaterede sårbarheder oprettede Intel Kernel Direct Memory Access Protection. Denne beskyttelse forhindrer angreb, inklusiv Thunderspy, men er ikke tilgængelig på alle pc'er.

Intel delte detaljer om sårbarheden i et indlæg:

“In 2019, major operating systems implemented Kernel Direct Memory Access (DMA) protection to mitigate against attacks such as these. This includes Windows (Windows 10 1803 RS4 and later), Linux (kernel 5.x and later), and MacOS (MacOS 10.12.4 and later). The researchers did not demonstrate successful DMA attacks against systems with these mitigations enabled”

På trods af ovenstående erklæring fra Intel har mange enheder ikke beskyttelsen. Ifølge Ruytenberg er Kernel Direct Memory Access Protection ikke tilgængelig på nogen computere, der er lavet før 2019 og er ikke standard i dag. Som rapporteret af Wired, kunne Eindhoven-forskere kun bekræfte, at et par HP- og Lenovo-enheder bruger beskyttelsen. Analysen omfattede også Dell, men her fandt rapporten ingen Dell maskiner udstyret med omtalte sikkerhed. Et spørgsmål og svar-afsnit i rapporten indeholder specifikke detaljer om, hvilke enheder der er berørt og indeholder værktøjer til at tjekke, om dine specifikke enheder er sårbare.

Rutenberg underrettede først Intel om sårbarheden for tre måneder siden. Intel forklarede efterfølgende til til Wired, at

"While the underlying vulnerability is not new, the researchers demonstrated new physical attack vectors using a customized peripheral device." Intel also added that "For all systems, we recommend following standard security practices… including the use of only trusted peripherals and preventing unauthorized physical access to computers."

Source: Thunderspy

Videoen, der er inkluderet i rapporten, viser, hvordan en hacker kan drage fordel af sårbarheden. Videoen er lidt under seks minutter lang. Ifølge Ruytenberg udgør værktøjerne i videoen kun ca. $ 400, skønt metoden kræver en SPI-programmeringsenhed og for $ 200 periferiudstyr.

Sårbarheden kan ikke rettes med softwareopdateringer. Hvis du er bekymret for din enhed, skal du sørge for, at din enhed ikke kommer i hænderne på nogen, du ikke har tillid til. Du kan også deaktivere en Thunderbolt port gennem dit systems BIOS. For at være fuldt beskyttet, er en person nødt til at deaktivere Thunderbolt i deres systems BIOS, aktivere harddiskkryptering og sørge for, at deres enhed er slukket, når den efterlades.

At relaterede nyheder omtalte en lækket video for nylig, hvorfor Microsofts Surface enheder ikke bruger Thunderbolt på grund af sikkerhedsproblemer.

Source & Image credit:

WalkingCat, Wired

Seneste computer

-

18 aprprinter

-

18 aprprocessor

USA giver $6,1 milliarder til Micron

-

18 aprprocessor

Intel og Sandia Labs Udvikler Hala Point

-

17 aprgrafikkort

NVIDIA lancerer RTX A400 og A1000

-

17 aprprocessor

NVIDIA's Blackwell AI øger TSMCs CoWoS output

-

17 aprram

Samsung klar med 10.7Gbps LPDDR5X DRAM

-

17 aprprocessor

Meta's AI-chip lavet med TSMC's 5nm proces

-

Razer Huntsman V3 Pro